La-Femme (ESET) – Les chercheurs d’ESET, 1er éditeur Européen de solutions de sécurité, ont découvert une porte dérobée qui n’avait jusqu’à présent jamais été documentée et ont détaillé le fonctionnement d’un mécanisme de vol de documents utilisé à des fins de cyberespionnage. ESET a pu attribuer le programme, surnommé Crutch par ses développeurs, au groupe de pirates Turla. Il a été utilisé de 2015 jusqu’au début 2020 au moins. ESET a détecté Crutch sur le réseau d’un ministère des affaires étrangères d’un pays de l’Union européenne, ce qui semble indiquer que cette famille de logiciels malveillants n’est utilisée que contre des cibles très spécifiques. Ces outils ont été conçus pour exfiltrer des documents et autres fichiers sensibles vers des comptes Dropbox contrôlés par les opérateurs de Turla.

« La principale activité malveillante est l’exfiltration de documents et autres fichiers sensibles. La sophistication des attaques et les détails techniques de la découverte confirment davantage l’impression que le groupe Turla dispose de ressources considérables pour exploiter un arsenal aussi vaste et diversifié, » déclare Matthieu Faou, le chercheur d’ESET qui étudie le groupe Turla. « Crutch est également capable de contourner certaines couches de sécurité en détournant une infrastructure légitime, Dropbox dans le cas présent, afin de se fondre dans le trafic réseau normal tout en exfiltrant les documents volés et en recevant des commandes de la part de ses opérateurs. »

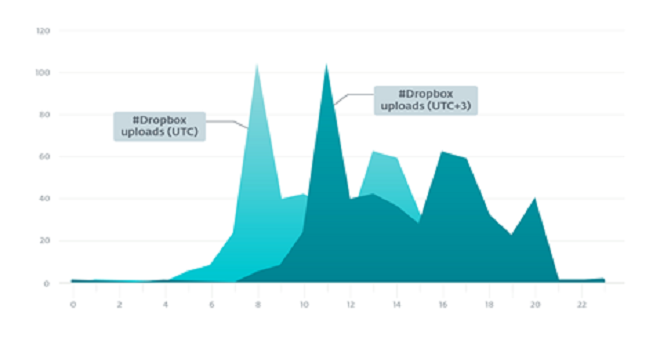

Afin d’avoir une idée approximative du fuseau horaire des opérateurs, ESET a exporté les heures auxquelles ils ont téléversé des fichiers ZIP dans les comptes Dropbox exploités. Pour cela, les chercheurs ont collecté 506 informations de dates et d’heures différentes s’étalant d’octobre 2018 à juillet 2019, pour préciser assez fidèlement le moment où les opérateurs travaillaient et non quand les machines des victimes étaient actives. Les opérateurs sont apparemment situés dans le fuseau horaire UTC+3.

Les heures de travail des opérateurs de Crutch sont tirées des téléversements dans les comptes Dropbox.

ESET Research a pu identifier des liens étroits entre un téléchargeur Crutch de 2016 et Gazer. Ce dernier, appelé également WhiteBear, est une porte dérobée de seconde étape qui a été utilisée par Turla de 2016 à 2017.

Turla est un groupe de cyberespionnage actif depuis plus de 10 ans. Il a compromis de nombreux gouvernements dans le monde entier, en particulier des entités diplomatiques, en exploitant un vaste arsenal de malwares qu’ESET a documenté ces quelques dernières années.

Pour plus de détails techniques sur la façon dont Turla Crutch attaque et collecte des informations sensibles, lisez l’article « Turla Crutch: Keeping the ‘back door’ open » sur WeLiveSecurity.com. Suivez l’actualité d’ESET Research sur Twitter.

À propos d’ESET

Spécialisé dans la conception et le développement de logiciels de sécurité pour les entreprises et le grand public, ESET est aujourd’hui le 1er éditeur de l’Union européenne en matière de sécurité des endpoints. Pionnier en matière de détection proactive, ESET a été désigné pour la 2ème année consécutive, unique Challenger dans le Gartner Magic Quadrant 2019*, « Endpoint Protection » après avoir été évalué sur sa performance et sur la qualité de sa vision dans le domaine de la protection des Endpoints. À ce jour, l’antivirus ESET NOD32 détient le record mondial de récompenses décernées par le laboratoire indépendant Virus Bulletin depuis 1998. La technologie ESET protège aujourd’hui plus d’un milliard d’internautes. *Source : Gartner Inc, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Lawrence Pingree, Dionisio Zumerle, Prateek Bhajanka, Paul Webber, August 20, 2019.

Pour plus d’informations : www.eset.com/